雲端安全解決方案供應商Barracuda 表示,在過去兩個月內,Barracuda的安全防護系統阻截到的自動化掃描和攻擊由每天數十萬次激增至數百萬次,當中更有每天數千個掃描是針對最近修補的 Microsoft 和 VMware 漏洞。

今年年初,全球數以萬計的電腦受到針對Microsoft Exchange 電子郵件伺服器漏洞的攻擊影響,包括至少30,000 個美國地方政府和跨國企業等組織的系統。這個名為 Hafnium的漏洞於 2021 年 3 月被首次披露,透過 Exchange伺服器中存在的伺服器端請求偽造(SSRF) 漏洞,攻擊者能發送 HTTP 請求並向 Exchange 伺服器進行身份認證。從公開的資料可得知,「Hafnium」能用作識別易受攻擊的系統,而其餘漏洞似乎與該漏洞相關聯,包括將 web shell 放入被利用的系統中,以獲得存取權限作進一步的利用。

Barracuda亞太區副總裁James Forbes-May表示:「軟件漏洞在修補程式和緩解措施發布後的一段長時間內,仍可被繼續掃描和利用。因為作為攻擊者的駭客明白,防禦者不一定有時間或能力隨時安裝最新的修補程式,變相為駭客提供一種輕鬆入侵網絡的方法。」

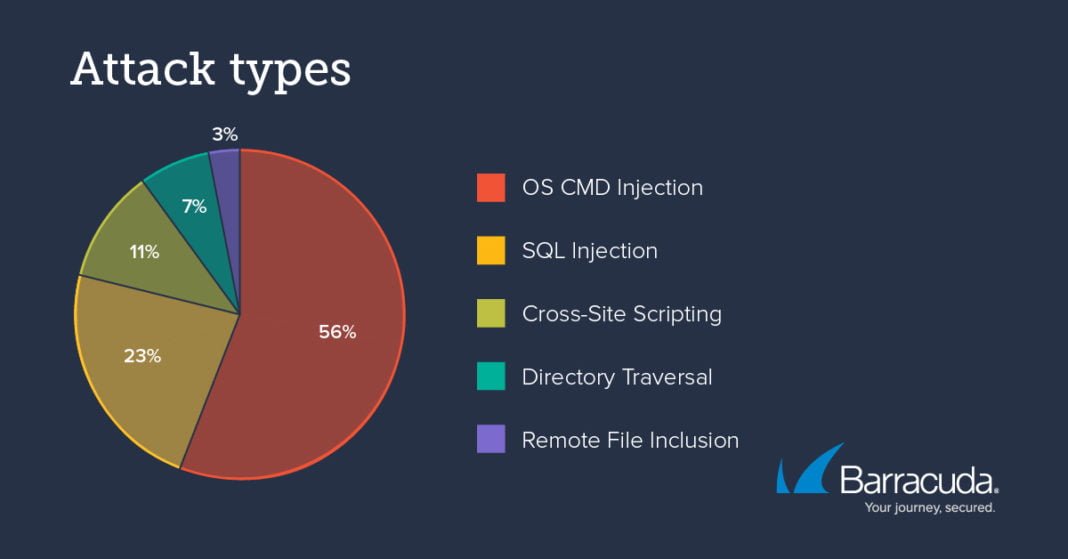

Barracuda的研究人員透過分析攻擊模式,發現大多數攻擊者即使是執行自動化的攻擊,亦會在周末暫停攻擊。早前Barracuda亦發現機械人(Bot)會按照工作日來執行攻擊,原因可能是因為在工作日發動的攻擊可更容易地隱藏在其他正常的工作中,而在週末時向使用率較低的系統發動攻擊,更容易觸發警報。

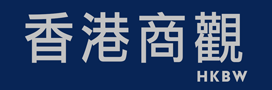

就攻擊類型而言,以往WordPress是應用程式漏洞攻擊中的熱門目標。一般情況下, SQL資料隱碼攻擊是最常見的,其次是命令注入攻擊,然後是其他類型的攻擊。 然而,今次研究發現命令注入攻擊最多,Barracuda發現大量針對 Windows 的命令注入攻擊嘗試。 這些攻擊在 6 月的兩週內達到頂峰,然後又回落到正常的流量水平。

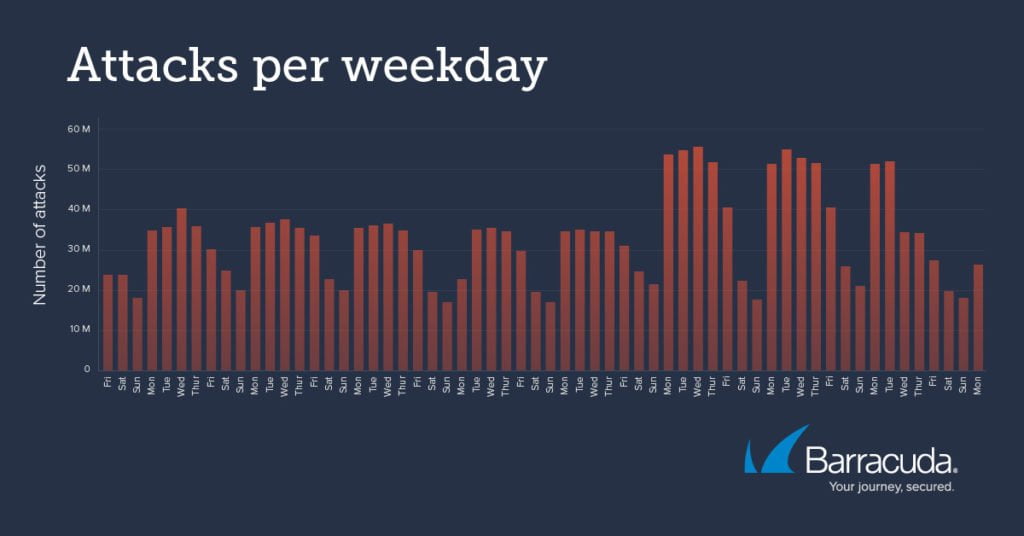

研究亦有分析 HTTPS的流量和所用的協議版本。以全球流量計算,最新的 TLS1.3 使用率明顯領先,其次是TLS1.2,兩個都是最安全的協議版本。一些系統仍然使用單純的 HTTP,其流量比舊且不安全的 SSL/TLS 協議更高。

Barracuda亞太區副總裁James Forbes-May補充:「防禦試圖利用已知軟件漏洞的自動攻擊,機構應採用WAF-as-a-Service或 WAAP 解決方案,提供包括機械人緩解、DDoS 保護、API 安全性和憑證填充保護,並且需確保方案得到正確配置。此外,啟用 HTTPS 並確保時常更新配置以使用最新協議,亦是至關重要。」