網絡安全解決方案供應商 Check Point 發佈了 2023 年 8 月的《全球威脅指數》報告。報告指出,遠端訪問木馬程式 NJRat 在 8 月持續成為香港最肆虐的惡意軟件,影響範圍擴大至本地 5.05% 的機構。同時,惡意軟件 ChromeLoader 的全新變種也開始浮出水面,針對 Chrome 瀏覽器用戶發佈內藏惡意拓展程式的虛假廣告。

NJRat 持續肆虐,ChromeLoader 全新變種崛起

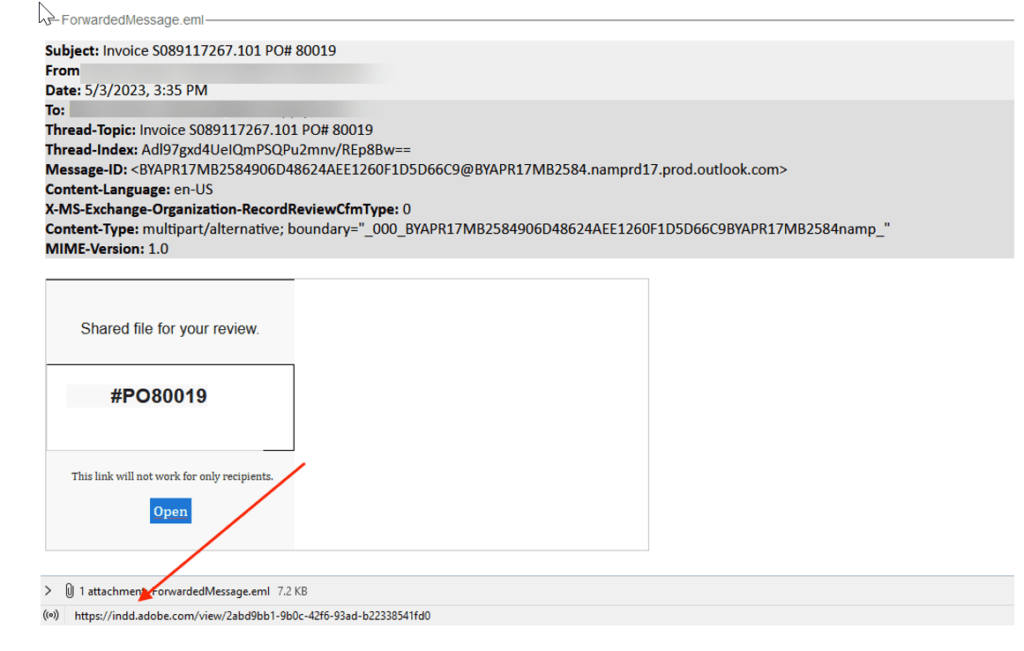

Check Point 的研究團隊揭示了惡意軟件 ChromeLoader 的全新變種。這種惡意軟件通過虛假廣告針對 Chrome 瀏覽器用戶發佈內藏惡意拓展程式。此外,報告還指出,通訊業首次取代醫療保健行業,成為全球第二大受惡意軟件影響行業。

ChromeLoader 最早於 2022 年出現,是一個頑強的 Google Chrome 瀏覽器劫持程式,通過網頁瀏覽器發佈內藏惡意拓展程式的虛假廣告。在名為「Shampoo」的攻擊行動中,受騙用戶被誘騙使用裝有 Chrome 惡意拓展程式中的 VBScript 文件。

Check Point 香港及澳門區總經理周秀雲表示,ChromeLoader 今年首次躋身香港五大惡意軟件家族。她強調,我們在打擊網絡犯罪方面不能掉以輕心,因為當一個惡意軟件受到打擊時,另一個往往會取而代之。她呼籲大家保持警惕,齊心協力,維持良好的網絡安全習慣。

2023 年 8 月《全球威脅指數》重要數據

香港最肆虐的惡意軟體家族

NJRat 是上個月最肆虐的惡意軟體家族,超過 5% 的香港機構受到影響。其次是 Qbot 和 Formbook,分別影響超過 3% 和 1.5% 的香港機構。

亞洲首當其衝遭受網絡攻擊的行業

教育/研究行業仍然是亞洲首要攻擊目標,其次是政府和醫療行業。

最常被利用的漏洞

「HTTP Headers Remote Code Execution」成為最常被利用的漏洞,影響全球 40% 的機構。其次是「Command Injection Over HTTP」,影響全球 38% 的機構。同樣是第三大最常被利用的漏洞,「MVPower CCTV DVR Remote Code Execution」全球影響範圍為 35%。

最猖獗的手機惡意軟體

上個月,Anubis 成為最猖獗的手機惡意軟體,其次是 AhMyth 和 SpinOk。

Check Point 的《全球威脅指數》及《ThreatCloud 路線圖》基於 Check Point ThreatCloud 情報資料,提供即時威脅情報。ThreatCloud 蒐集來自部署在全球網絡、終端和流動設備上的數億個感測器。報告內容還包括 Check Point Research 獨家研究資料,並使用 AI 引擎進行分析。